Выступление команды Positive Tehcnologies на Chaos Communication Congress #29C3.

Жаль, что не получилось представить впервые этот доклад в России, но в феврале обязательно ждите обновленной версии в рамках программы Positive Education.

Начало доклада на 9й минуте.

Презентация.

пятница, 28 декабря 2012 г.

среда, 26 декабря 2012 г.

PHDays 2012 признан лучшим

По результатам голосования на сайте DLP-Expert форум Positive Hack Days 2012 признан самым популярным событием в области информационной безопасности уходящего года. Приятно.

http://dlp-expert.ru/survey/events2012

http://dlp-expert.ru/survey/events2012

воскресенье, 9 декабря 2012 г.

SCADA and Chaos

Наша команда была приглашена на 29 Chaos Communication Congress. Я, Глеб Грицай и Денис Баранов выступим с докладом о новых исследованиях в области безопасности компонентов АСУ ТП и обнаруженных уязвимостях в SCADA и PLC.

Более подробная информация:

http://events.ccc.de/congress/2012/Fahrplan/events/5059.en.html

Кроме того, Юрий Гольцев и Сергей Щербель проведут на 29C3 соревнования $natch aka Большой Ку$h, по "взлому" системы ДБО в режиме реального времени. Присоединяйтесь: http://events.ccc.de/congress/2012/wiki/$natch.

До встречи в Гамбурге!

Более подробная информация:

http://events.ccc.de/congress/2012/Fahrplan/events/5059.en.html

Кроме того, Юрий Гольцев и Сергей Щербель проведут на 29C3 соревнования $natch aka Большой Ку$h, по "взлому" системы ДБО в режиме реального времени. Присоединяйтесь: http://events.ccc.de/congress/2012/wiki/$natch.

До встречи в Гамбурге!

воскресенье, 2 декабря 2012 г.

Хакер в коробке #9

Вышел 9й номер журнала HITB Magazine. Среди прочего в нем опубликована статья "To Hack an ASP.Net Site? It is Difficult, but Possible" коллеги по Positive Technologies Владимира Кочеткова. В основу статьи легло исследование, с которым Владимир выступал на PHDays 2012.

С еще одним автором этого выпуска, Mateusz “j00ru” Jurczyk, можно было познакомиться на ZeroNights 2012.

Приятного чтения:

http://magazine.hackinthebox.org/issues/HITB-Ezine-Issue-009.pdf

С еще одним автором этого выпуска, Mateusz “j00ru” Jurczyk, можно было познакомиться на ZeroNights 2012.

Приятного чтения:

http://magazine.hackinthebox.org/issues/HITB-Ezine-Issue-009.pdf

вторник, 20 ноября 2012 г.

Как на Zeronights взломали phdays.ru

Уже пару кругов пробежало видео с Zeronights где взламывают сайт phdays.ru (http://youtu.be/EeGpPD8KtAU). Это ужасно и все в шоке.

Осторожно, ниже разоблачение!

"Взломщиков" трое. Все отъявленные иследователи безопасности Web-приложений отдела анализа защищенности Positive Technologies. Вот они, голубчики. http://2012.zeronights.ru/speakers#reutov-yunusov-nagibin.

Почему phdays.ru? Ну наш сайт, хотим строим, хотим ломаем. Логично.

PS. ZN - весьма, организаторы молодцы, чтоб два раза не вставать.

Осторожно, ниже разоблачение!

"Взломщиков" трое. Все отъявленные иследователи безопасности Web-приложений отдела анализа защищенности Positive Technologies. Вот они, голубчики. http://2012.zeronights.ru/speakers#reutov-yunusov-nagibin.

Почему phdays.ru? Ну наш сайт, хотим строим, хотим ломаем. Логично.

PS. ZN - весьма, организаторы молодцы, чтоб два раза не вставать.

понедельник, 19 ноября 2012 г.

Power of Community в Сеуле

В начале ноября 2012 года ударная бригада PositiveTechnologies имела неосторожность принять приглашение организаторов и выступить на конференции Power of Community (POC) в Сеуле (Южная Корея).

Пока впечатления не развеялись, хочу поделиться тем, как делается безопасность в Стране утренней свежести.

Конференция POC является крупнейшим региональным ИБ-событием, собравшим более 300 специалистов из Кореи, Китая, Японии и других близлежащих стран. В этом году мероприятие проводится в седьмой раз.

Сайт конференции: http://www.powerofcommunity.net

Хэштег в Твиттере: #POC2012

Дальше...

вторник, 6 ноября 2012 г.

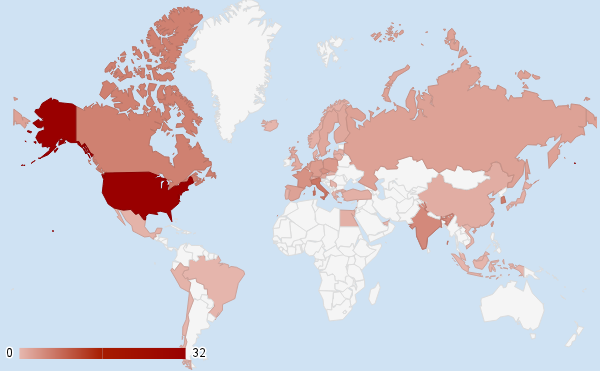

Безопасность SCADA в цифрах

Опубликовали исследования о текущей ситуации с безопасностью АСУ ТП.

Наслаждайтесь.

Обзор:

Полный текст:

Английский вариант:

Вопросы/комментарии привествуются.

пятница, 2 ноября 2012 г.

Positive @ Zeronights

Ура! Скоро ZN, и это круто!

Просто великолепно, что конференция состоится второй раз!

Жаль, что проводится она будет не в Питере, и многие из главных вопросов останутся без ответов...

Как и в прошлом году, Positive Technologies активно поддерживает конференцию. Наш портал SecurityLab выступает информационным спосором и активно распостраняет информацию о хакерской осени в Москве по всем закоулкам Интернетов.

Кроме того, эксперты PT активно представлены в программе:

1. Дмитрий Скляров представит доклад по результатам исследования, которое было подготовлено еще на предыдущем месте работы.

2. Raz0r & Co представят Workshop по "Неслучайности случайных чисел" применительно к различным языкам программирования и Web Framework. Небольшой обзор тематики можно найти тут, но будет конечно же гораздо больше.

3. Михаил Фирстов со всей пролетарской ненавестью долбанет по MongoDB и покажет несколько 0-day и 1-day в этой попуряной NoSQL СУБД. См. тут, PT-2012-39 - PT-2012-41.

На самом деле мыслей было больше, хотелось рассказать и о взломах АСУ ТП и багах в Siemens WinCC, и провести workshop по forensic мобильных устройств и поиску 0-day в Android и про методы обхода SMEP в Windows 8 и про....

Но организаторов можно понять, это же не Positive Hack Nights, не забивать же программу конфы одним Позитивом :) Плюс у меня практически наложилась командировка в Корею, где кроме всего я выступлю с докладом на конференции Power Of Community.

Очень приятно, что вместе со мной там будет Александр Поляков. Придется нам с ним отдуваться за весь русский народ на Drinking Hell и как-то решать, что же будут тот "Only one crazy guy can survive!"

До встречи!

Просто великолепно, что конференция состоится второй раз!

Жаль, что проводится она будет не в Питере, и многие из главных вопросов останутся без ответов...

Как и в прошлом году, Positive Technologies активно поддерживает конференцию. Наш портал SecurityLab выступает информационным спосором и активно распостраняет информацию о хакерской осени в Москве по всем закоулкам Интернетов.

Кроме того, эксперты PT активно представлены в программе:

1. Дмитрий Скляров представит доклад по результатам исследования, которое было подготовлено еще на предыдущем месте работы.

2. Raz0r & Co представят Workshop по "Неслучайности случайных чисел" применительно к различным языкам программирования и Web Framework. Небольшой обзор тематики можно найти тут, но будет конечно же гораздо больше.

3. Михаил Фирстов со всей пролетарской ненавестью долбанет по MongoDB и покажет несколько 0-day и 1-day в этой попуряной NoSQL СУБД. См. тут, PT-2012-39 - PT-2012-41.

На самом деле мыслей было больше, хотелось рассказать и о взломах АСУ ТП и багах в Siemens WinCC, и провести workshop по forensic мобильных устройств и поиску 0-day в Android и про методы обхода SMEP в Windows 8 и про....

Но организаторов можно понять, это же не Positive Hack Nights, не забивать же программу конфы одним Позитивом :) Плюс у меня практически наложилась командировка в Корею, где кроме всего я выступлю с докладом на конференции Power Of Community.

Очень приятно, что вместе со мной там будет Александр Поляков. Придется нам с ним отдуваться за весь русский народ на Drinking Hell и как-то решать, что же будут тот "Only one crazy guy can survive!"

До встречи!

четверг, 1 ноября 2012 г.

PHDays III - делаем эпохальный форум вместе!

Коллеги,

С удовольствием ознакомился с обсуждениями последних мероприятий в области ИБ 1 и 2. Хочу привлечь ваше мнение и экспертизу к формированию программы форума.

Мы уже открыли CFP (http://www.phdays.ru/program/call_for_papers/) и объявили даты, PHDays III состоится 22-23 мая.

Коллеги, прошу вас писать в эту тему (или мне лично) информацию о тех людях и темах, присутствие/доклады которых укрепят за PHDays славу события из категории must visit (ох ты, как завернул). Как и в предыдущие годы мы будем стараться соблюдать баланс между отечественными и зарубежными докладчиками, между «звездами» и новыми людьми, поскольку PHDays – площадка нацеленная, прежде всего на развитие и на развитие отечественной индустрии ИБ.

В первую очередь нас интересует бизнес-аудитория, поскольку с техническими людьми проще и понятней и контента/докладчиков (на удивление) больше.

Также хотелось напомнить, что направленность PHDays – практическая. Практическая не значит «черная консоль и 0-day в ring-0». Вполне пойдет и Risk Management/SOC implementation/Compliance/Managed Security Services/Security VAS, но не в стиле «в облаках данные в облаке, поэтому риск»…

Также не очень бы хотелось видеть «бизнес-тренингов по управлению временем» и проч… Хотя, если в рамках последнего будет анонсирован PoC машины времени – вполне подходит.

Ждем ваших пожеланий!

PS. Программа прошлого года тут http://www.phdays.ru/program/reports/ и тут http://www.phdays.ru/upload/program/program_rus.pdf

Писать предложения лучше тут:

http://sgordey.blogspot.ru/2012/11/phdays-iii.html

понедельник, 29 октября 2012 г.

воскресенье, 30 сентября 2012 г.

Безопасность АСУ ТП. Добро пожаловать в прошлый век!

В настоящее время индустрия переживает бум интереса к безопасности систем АСУ ТП/SCADA. Причины понятны – возросшая степень автоматизации, увеличение количества инцидентов и угроз и четко обозначенный интерес регуляторов.

Чтобы подтвердить тезис приведу количество уязвимостей, обнаруженных в последнее время в системах АСУ ТП.

Количество уязвимостей в год

понедельник, 17 сентября 2012 г.

منتدى دولي في مجال الحماية العملية

...Internet...PCI DSS...Visa...Stuxnet...Positive Hack Days... :)

+ Полная версия

+ Полная версия

четверг, 13 сентября 2012 г.

Незрелая безопасность SCADA

Тут недавно Алексей по своему обыкновению негодовал за незрелость и непонимаение. Имею мнение.

О какой защите бизнес-уровня можно говорить, когда в настоящее

время безопасность SCADA находится на том же уровне зрелости, что

Интернет-безопасность 10 лет назад. Базовые средства и механизмы защиты еще не

внедрены. Сами системы с точки зрения Application Security не выдерживают

никакой критики. Приведу пример из жизни.

Предположим, вы

решили построить систему управления фродом на бензоколонках.

Для владельцев АЗС и для фрод со стороны персонала заправок является

серьезной проблемой, расплачиваться за которую приходится, как это не печально

автомобилистам. Низкая степень безопасности систем автоматизации, рабочих мест

кассиров, топливораздаточных колонок, контроллеров сопряжения, платежных

терминалов приводит к тому, что мошенники начинают использовать в своих целях

не тривиальные трюки с «недоливом», а вполне высокотехнологичные приемы. В ход

идут манипуляции с пластиковыми карточками бонусных программ, изменение

прошивок контроллеров и изменения данных в таблицах СУБД, хранящих информацию о

соответствии между купленным и фактически отпущенным топливом.

И вы ставите супер-мега средство сохранения дохода. Но!

Учитывая, что в большинстве случаев база хранится на том же

рабочем месте кассира, которые работает с правами администратора, а пароль на

контроллер, управляющий ТРК == admin/admin, до вашей

системы просто не будет доходить достоверная информация. И все ее красота будет

просто бесполезна.

Собственно к чему это я. Всему свое время. Сейчас индустрия безопасности

АСУ ТП проходит первые шаги. Внедряет и адаптирует базовые средства защиты.

Ведь без них в остальном смысла нет.

PS. Недавно Siemens разразился новыми патчами и уведомлениями для своей SCADA/HMI WinCC и PLC S7. Будет большей. Подробнее тут: http://scadastrangelove.blogspot.com/search/label/Releases

PPS. В ближайшее время буду выступать на тему безопасности SCADA на

Infosecurity в Москве и Power Of Community в Сеуле.

вторник, 11 сентября 2012 г.

понедельник, 3 сентября 2012 г.

Научим "взламывать" Интернет-банки. Бесплатно

Цитата:

"В программу Positive Education включен лабораторный практикум по анализу защищенности систем дистанционного банковского обслуживания (ДБО)...

В основу практикума «Анализ защищенности ДБО» легла собственная тестовая система дистанционного банковского обслуживания PHDaysI-Bank, созданная с нуля ведущим специалистом Positive Technologies Сергеем Щербелем для целей проведения хакерского конкурса «Большой ку$h» на форуме Positive Hack Days 2012. Система PHDays I-Bank представляет собой типичный интернет-банк с веб-интерфейсом, процессингом и PIN-кодами для доступа к счету. На сегодняшний день в PHDays I-Bank заложено около двухсот уязвимостей, встречающихся в современных системах ДБО....

...Программа Positive Education была представлена в июне 2012 года. Менее чем за три месяца к ней подключились ведущие высшие учебные заведения России и Украины...

В рамках программы компания Positive Technologies предоставляет необходимые компоненты для создания практических учебных программ, включая стенды виртуальных инфраструктур, программные продукты для проведения работ, теоретический материал к практикумам, пошаговое описание лабораторных работ и др. Компания обеспечивает партнерские вузы поддержкой своих экспертов, имеющих богатый практический опыт в области информационной безопасности... "

Источник: http://www.pcweek.ru/security/article/detail.php?ID=141436

Заинтересовавшимся ВУЗам писать: pt@ptsecurity.ru

"В программу Positive Education включен лабораторный практикум по анализу защищенности систем дистанционного банковского обслуживания (ДБО)...

В основу практикума «Анализ защищенности ДБО» легла собственная тестовая система дистанционного банковского обслуживания PHDays

...Программа Positive Education была представлена в июне 2012 года. Менее чем за три месяца к ней подключились ведущие высшие учебные заведения России и Украины...

В рамках программы компания Positive Technologies предоставляет необходимые компоненты для создания практических учебных программ, включая стенды виртуальных инфраструктур, программные продукты для проведения работ, теоретический материал к практикумам, пошаговое описание лабораторных работ и др. Компания обеспечивает партнерские вузы поддержкой своих экспертов, имеющих богатый практический опыт в области информационной безопасности... "

Источник: http://www.pcweek.ru/security/article/detail.php?ID=141436

Заинтересовавшимся ВУЗам писать: pt@ptsecurity.ru

четверг, 23 августа 2012 г.

Ох уж эти регуляторы!

В комметарии к предыдущей заметке на SecLab Mike написал:

"А что поделаешь, это подход регуляторов. До тех пор пока данная модель будет закреплена на гос уровне, ею будут пользоваться. Или Вы предлагаете идти наперекор регулирующим органам и выдумывать свои методы защиты?"

Коллеги, позвольте повторить один из тезисов. Регуляторы - это угроза. Такая же, как злобные Anonymous или демократические создатели Stuxnet. Не более. И не менее.

Угроза может реализоваться через атаку: проверка или иск в случае инцидента (утечки ПД, например). Хотя второе ближе к изменению ущерба.

Что требует от нас появление новой угрозы? Пересмотреть объект защиты и требования к CIA (например: раньше паспортные данные хоть на заборе пиши, а сейчас - они тоже защищаются с точки зрения конфиденциальности). Пересмотреть уязвимости объекта. Пересмотреть модель злоумышленника. Пересчитать риски. Обосновать бюджет :)

Все. Дальше простая работа защитника информации. Выбрать средства и механизсы защиты, внедрить, оценить эффективность, подшамать, если что не так. Чистый Демминг и Шухарт ему в помощь для более мягкой ситуации.

Угроза не требует от вас использовать определенные "методы защиты". Вы их выбираете. Из существующих или новых.

Приведу пример. Проводили аудит системы АСУ ТП, которая управляет дажестрашнописатьчем. Натурально - сертификация, аттестация в полный рост. Но на ключевых точках с шумным и опасным трафиком стояли не сертифицированные МСЭ а просто NAT-ящие Linux Box (хотя и с сертифицированным Linux). Сертифицированный МСЭ тоже был, но в одном сегмете, где оченьоченьважные системы.

Таким образом - и регуляторы довольны (регулирующие риски минимизированны) и другие угрозы тоже под контролем. И это правильно. Понятно, что приходится платить. Но ведь и защита от злобных Anonymous отнюдь не бесплатна.

Понятно, что тут можно много говорить про "зачем мне эта неработающая железка сертифицированная ФСТЭК/ФСБ". Но тут, коллеги, винить некого. Мы сами (рынок/сообщество, назовите как угодно) делаем неработающие железки. Естественно, я не о присутсвующих говорю :)

Если бы регуляторы заняли бы более мягкую позицию - рынка ИБ в России не сущестовало бы как такового. Точнее это был бы не рынок, а базар. Купи-продай в полом объеме и ничего больше. R&D в области ИБ выжил во многом благодаря регуляторам. Куций, странный, но свой. И сейчас я вижу много позитивных сигналов. Не верите? Посмотрите на PHDays (http://www.youtube.com/watch?v=RMqCFvCOaYI) и обилие серьезных докладов от коллег по цеху. Ведь любой подобный доклад это лишь побочный продук какой-то работы, решения проблемы. Продуктовой, консалтинговой, бизнес-задачи. Это радует.

Что было бы, если бы не? Могу привести пример. Недавно внедряли MaxPatrol в одной из стран БРИК, которая, в отличие от Китая сильно ментально зависит от. Там администраторы Cisco ACS неделю не могли выдать нам необходимые права на Cisco. Оказалось потом, что у них есть три профиля на ACS, а о том, что там можно создать четвертый или пятый они не знают. Работают по инструкции написанной интеграторами. Для того, чтобы внести изменение - надо вызвать коллег с другого континета. Ведущие системые инженеры небольшой сеточки с 1,5 М клиентов.

Резюмируя. Регуляторы, они конечно регуляторы. Но на то нам и дана эта интересная профессия, чтобы рисками рулить.И систему управления выстраивать. См. картинку.

"А что поделаешь, это подход регуляторов. До тех пор пока данная модель будет закреплена на гос уровне, ею будут пользоваться. Или Вы предлагаете идти наперекор регулирующим органам и выдумывать свои методы защиты?"

Коллеги, позвольте повторить один из тезисов. Регуляторы - это угроза. Такая же, как злобные Anonymous или демократические создатели Stuxnet. Не более. И не менее.

Угроза может реализоваться через атаку: проверка или иск в случае инцидента (утечки ПД, например). Хотя второе ближе к изменению ущерба.

Что требует от нас появление новой угрозы? Пересмотреть объект защиты и требования к CIA (например: раньше паспортные данные хоть на заборе пиши, а сейчас - они тоже защищаются с точки зрения конфиденциальности). Пересмотреть уязвимости объекта. Пересмотреть модель злоумышленника. Пересчитать риски. Обосновать бюджет :)

Все. Дальше простая работа защитника информации. Выбрать средства и механизсы защиты, внедрить, оценить эффективность, подшамать, если что не так. Чистый Демминг и Шухарт ему в помощь для более мягкой ситуации.

Угроза не требует от вас использовать определенные "методы защиты". Вы их выбираете. Из существующих или новых.

Приведу пример. Проводили аудит системы АСУ ТП, которая управляет дажестрашнописатьчем. Натурально - сертификация, аттестация в полный рост. Но на ключевых точках с шумным и опасным трафиком стояли не сертифицированные МСЭ а просто NAT-ящие Linux Box (хотя и с сертифицированным Linux). Сертифицированный МСЭ тоже был, но в одном сегмете, где оченьоченьважные системы.

Таким образом - и регуляторы довольны (регулирующие риски минимизированны) и другие угрозы тоже под контролем. И это правильно. Понятно, что приходится платить. Но ведь и защита от злобных Anonymous отнюдь не бесплатна.

Понятно, что тут можно много говорить про "зачем мне эта неработающая железка сертифицированная ФСТЭК/ФСБ". Но тут, коллеги, винить некого. Мы сами (рынок/сообщество, назовите как угодно) делаем неработающие железки. Естественно, я не о присутсвующих говорю :)

Если бы регуляторы заняли бы более мягкую позицию - рынка ИБ в России не сущестовало бы как такового. Точнее это был бы не рынок, а базар. Купи-продай в полом объеме и ничего больше. R&D в области ИБ выжил во многом благодаря регуляторам. Куций, странный, но свой. И сейчас я вижу много позитивных сигналов. Не верите? Посмотрите на PHDays (http://www.youtube.com/watch?v=RMqCFvCOaYI) и обилие серьезных докладов от коллег по цеху. Ведь любой подобный доклад это лишь побочный продук какой-то работы, решения проблемы. Продуктовой, консалтинговой, бизнес-задачи. Это радует.

Что было бы, если бы не? Могу привести пример. Недавно внедряли MaxPatrol в одной из стран БРИК, которая, в отличие от Китая сильно ментально зависит от. Там администраторы Cisco ACS неделю не могли выдать нам необходимые права на Cisco. Оказалось потом, что у них есть три профиля на ACS, а о том, что там можно создать четвертый или пятый они не знают. Работают по инструкции написанной интеграторами. Для того, чтобы внести изменение - надо вызвать коллег с другого континета. Ведущие системые инженеры небольшой сеточки с 1,5 М клиентов.

Резюмируя. Регуляторы, они конечно регуляторы. Но на то нам и дана эта интересная профессия, чтобы рисками рулить.И систему управления выстраивать. См. картинку.

Информационные системы России остаются «неуязвимыми»

Достаточно часто общаясь с представителями госорганов и операторами государственных информационных систем (ГИС) испытываешь легкое déjà vu. Во многих случаях оценка уровня защищенности информационных систем сводится к «система аттестована» и «мы выполняем предписания». Значит все в порядке. Аналогичный подход был широко распространён в коммерческом секторе лет так 6-8 назад. У нас все хорошо и все тут.

Читать далее...

Читать далее...

понедельник, 20 августа 2012 г.

Неслучайные случайные числа

Увлекательная заметка + tool Арсения Реутова, Тимура Юнусова и Дмитрия Нагибина.

Рекомендую: http://habrahabr.ru/company/pt/blog/149746/

Рекомендую: http://habrahabr.ru/company/pt/blog/149746/

среда, 8 августа 2012 г.

Про счастье хакера

Наткнулся на интересный материал РИА Новости "Эксперты рассказали, как антивирусные компании защищаются от хакеров"

Почерпнул полезные советы в области управления персоналом. Цитирую:

"Если кандидат сутул, его сравнивают с Квазимодо, если он в очках, то он „не видит дальше собственного носа“ и так далее...Задачи и задания даются до тех пор, пока кандидат не начнет ошибаться...

понедельник, 30 июля 2012 г.

пятница, 27 июля 2012 г.

Позитивные медали

Краткая сводка по последним партнерских статусам и прочим знакам отличия Positive Technologies.

MaxPatrol имеет статус CVE-Compatible.

Тоже от MITRE - статус Official OVAL Adopter.

Входим в пятерку самых быстро растущих компаний сегмента SVM (Security & Vulnerability Management) и Top10 компаний сегмента Vulnerability Assessment по версии IDC.

Microsoft - ISV Gold.

Oracle, HP и IBM - технологическое партнерство.

среда, 25 июля 2012 г.

Иран, AC/DC, Siemens вирусы и все-все-все...

Уважаемый фанат античата, автомобилей Мерседес и кибер-андеграунда Северной Столицы Микко Хиппонен рассказал всему миру об очередной атаке на ядерные объекты в Иране. История вполне детективная, с таинственным письмом из Atomic Energy Organization of Iran (AEO), взломом VPN, несанкционированным применением вредоносного ПО metasploit под бодрые рифы Thunderstruck в исполнении AC/DC.

http://www.securitylab.ru/news/427503.php

Очень подняло настроение. Целую волну про кибервойна-ужас-кошмар поднял, пришлосьпонагнетать отбиваться .

Практически одновременно некоторые несознательные начали распостранять новость о том, что Siemens наконец-то устранил уязвимость в WinCC, которая использовалась червем Stuxnet.

Соратники! Это не так! Точнее так, но не совсем! Компания Siemens, конечно же устранила эту уязвимость, но сделала это давным давно! В оригинале ICS-CERT (http://www.us-cert.gov/control_systems/pdf/ICSA-12-205-01.pdf) и Siemens (http://www.siemens.com/corporate-technology/pool/de/forschungsfelder/siemens_security_advisory_ssa-027884.pdf) которые по каким-то причинам решили напомнить миру об этой печальной баге четко написано:

Siemens has addressed this vulnerability in SIMATIC WinCC V7.0 SP2 Update 1 (V 7.0.2.1) and newer. The latest software update, V7.0 SP3 Update 2, is provided at the Siemens product update page.

Т.е. было закрыто еще во втором сервис-паке. В последнем обновлении для WinCC устраняются таки уязвимости другие совсем, подробнее тут:

http://www.siemens.com/corporate-technology/pool/de/forschungsfelder/siemens_security_advisory_ssa-223158.pdf

Кстати, для исторической справедливости - бага уже 7 лет, как широко известна. И опять, да - опять эти русские!

Микко! Пруфлинк для презентации: http://iadt.siemens.ru/forum/viewtopic.php?p=2974

PS. Когда ведущий подколол про Defcon/BlackHat захотелось сделать что-то странное. Тролло? Признавайтесь, кто?! :)

http://www.securitylab.ru/news/427503.php

Очень подняло настроение. Целую волну про кибервойна-ужас-кошмар поднял, пришлось

Практически одновременно некоторые несознательные начали распостранять новость о том, что Siemens наконец-то устранил уязвимость в WinCC, которая использовалась червем Stuxnet.

Соратники! Это не так! Точнее так, но не совсем! Компания Siemens, конечно же устранила эту уязвимость, но сделала это давным давно! В оригинале ICS-CERT (http://www.us-cert.gov/control_systems/pdf/ICSA-12-205-01.pdf) и Siemens (http://www.siemens.com/corporate-technology/pool/de/forschungsfelder/siemens_security_advisory_ssa-027884.pdf) которые по каким-то причинам решили напомнить миру об этой печальной баге четко написано:

Siemens has addressed this vulnerability in SIMATIC WinCC V7.0 SP2 Update 1 (V 7.0.2.1) and newer. The latest software update, V7.0 SP3 Update 2, is provided at the Siemens product update page.

Т.е. было закрыто еще во втором сервис-паке. В последнем обновлении для WinCC устраняются таки уязвимости другие совсем, подробнее тут:

http://www.siemens.com/corporate-technology/pool/de/forschungsfelder/siemens_security_advisory_ssa-223158.pdf

Кстати, для исторической справедливости - бага уже 7 лет, как широко известна. И опять, да - опять эти русские!

Микко! Пруфлинк для презентации: http://iadt.siemens.ru/forum/viewtopic.php?p=2974

PS. Когда ведущий подколол про Defcon/BlackHat захотелось сделать что-то странное. Тролло? Признавайтесь, кто?! :)

Ярлыки:

АСУТП,

выступления,

кибервойна,

SCADA,

WinCC

понедельник, 23 июля 2012 г.

Def Con is off

Новость субъективно-значимая, но и объективно может пригодиться.

Коллеги, имеющие отношение к области ИБ. Если вдруг возникнет необходимость съездить в США и в послужном списке есть должности "%безопаснот%" или компании с названиями типа "%защита%", будьте готовы к тому, что процесс получения визы займет несколько месяцев.

В настоящее время по 221(g) на дополнительную административную проверку очень плотно заворачивают Security-парней ибо в списке опасных специальностей есть они (http://www.visas.ru/news/snews2004-1222.html). Поэтому паланируйте поход за визой с запасом в 2-3 месяца и для ускорения процесса имейте при себе професииональное резюме на английском со списком публикаций.

К чему это я собственно? Всю нашу команду "завернули" на неопределенный срок и доклад SCADA Strangelove or: How I Learned to Start Worrying and Love The Nuclear Plant" на Defcon не состоится. Что печально. Вероятно, будем докладывать на Power of Community в Сеуле. Если дадут визу, конечно :)

Ну а пока новые релиз от группы Scada StrangeLove: WinCC HMI client-side fingerprint и Midnight Man.

ЗЫ. Привет всем административнопроверяемым.

Коллеги, имеющие отношение к области ИБ. Если вдруг возникнет необходимость съездить в США и в послужном списке есть должности "%безопаснот%" или компании с названиями типа "%защита%", будьте готовы к тому, что процесс получения визы займет несколько месяцев.

В настоящее время по 221(g) на дополнительную административную проверку очень плотно заворачивают Security-парней ибо в списке опасных специальностей есть они (http://www.visas.ru/news/snews2004-1222.html). Поэтому паланируйте поход за визой с запасом в 2-3 месяца и для ускорения процесса имейте при себе професииональное резюме на английском со списком публикаций.

К чему это я собственно? Всю нашу команду "завернули" на неопределенный срок и доклад SCADA Strangelove or: How I Learned to Start Worrying and Love The Nuclear Plant" на Defcon не состоится. Что печально. Вероятно, будем докладывать на Power of Community в Сеуле. Если дадут визу, конечно :)

Ну а пока новые релиз от группы Scada StrangeLove: WinCC HMI client-side fingerprint и Midnight Man.

ЗЫ. Привет всем административнопроверяемым.

среда, 18 июля 2012 г.

Defcon - поберегись! Русские идут!

Изучал на досуге программу Def Con 20. Был приятно удивлен наличием трех докладов из России.

Во-первых : Светлана Гайворонская и Денис Гамаюнов раскажут об обнаружении полиморфных шелкодесов (а стало быть и эксплойтесов) в сетевом трафике.

https://www.defcon.org/html/defcon-20/dc-20-speakers.html#Gaivoronski

Наброски этого доклада можно было увидеть на Рускрипто 2012, что тоже приятно.

Во-вторых, Александр Миноженко в секции коротких докладов Turbo Track расскжет об уязвимостях в VmWare vCenter.

https://www.defcon.org/html/defcon-20/dc-20-speakers.html#Minozhenko

Крайне отрадно, что это доклад был ранее представлен Алексеем Синцовым на Positive Hack Days в секции Fast Track http://www.phdays.ru/program/fasttrack!

Такими темпами, вскоре за "самым-самым" надо будет ехать не Лас-Вагас, а к нам, на Колыму!

Ну и в конце, но не в последнюю очередь. C радостью обнаружил в списке доклдачиков числится Сергей Гордейчик, Денис Баранов и Глеб Грицай из Positive Technologies с таинственным спитчем "SCADA Strangelove or: How I Learned to Start Worrying and Love The Nuclear Plant". От этого назавания так и веет юмором, холодной войной и катастрофой.

https://www.defcon.org/html/defcon-20/dc-20-speakers.html#Gordeychik

Сдается мне, там попахивает чем-то интересненьким. 0day или может даже не один?! Очень интригующе!

Так что держись Def Con, русские идут!

PS. http://scadastrangelove.blogspot.com/

Во-первых : Светлана Гайворонская и Денис Гамаюнов раскажут об обнаружении полиморфных шелкодесов (а стало быть и эксплойтесов) в сетевом трафике.

https://www.defcon.org/html/defcon-20/dc-20-speakers.html#Gaivoronski

Наброски этого доклада можно было увидеть на Рускрипто 2012, что тоже приятно.

Во-вторых, Александр Миноженко в секции коротких докладов Turbo Track расскжет об уязвимостях в VmWare vCenter.

https://www.defcon.org/html/defcon-20/dc-20-speakers.html#Minozhenko

Крайне отрадно, что это доклад был ранее представлен Алексеем Синцовым на Positive Hack Days в секции Fast Track http://www.phdays.ru/program/fasttrack!

Такими темпами, вскоре за "самым-самым" надо будет ехать не Лас-Вагас, а к нам, на Колыму!

Ну и в конце, но не в последнюю очередь. C радостью обнаружил в списке доклдачиков числится Сергей Гордейчик, Денис Баранов и Глеб Грицай из Positive Technologies с таинственным спитчем "SCADA Strangelove or: How I Learned to Start Worrying and Love The Nuclear Plant". От этого назавания так и веет юмором, холодной войной и катастрофой.

https://www.defcon.org/html/defcon-20/dc-20-speakers.html#Gordeychik

Сдается мне, там попахивает чем-то интересненьким. 0day или может даже не один?! Очень интригующе!

Так что держись Def Con, русские идут!

PS. http://scadastrangelove.blogspot.com/

понедельник, 9 июля 2012 г.

воскресенье, 8 июля 2012 г.

Hash Runner - взлом паролей на скорость

Опубликовано отличное описание конкурса Hash Runner, проводившегося на PHDays 2012.

Читать тут:

http://habrahabr.ru/company/pt/blog/147271/

Полная статистика:

http://phdays.com/program/contests/hashrunner/stat/

Взгляд победителей:

Xanadrel

Insidepro

Hashcat

Вот такая ожесточенная борьба шла:

Читать тут:

http://habrahabr.ru/company/pt/blog/147271/

Полная статистика:

http://phdays.com/program/contests/hashrunner/stat/

Взгляд победителей:

Xanadrel

Insidepro

Hashcat

Вот такая ожесточенная борьба шла:

Большое спасибо @repdet за организацию и Solar Designer за ценные советы.

четверг, 5 июля 2012 г.

Непростые простые пароли

Сразу два недавних резонансных события в мире информационной безопасности были связаны со старейшим из защитных механизмов — аутентификацией.

В начале июня в Сети появилась информация о массовой утечке хэшей паролей учетных записей социальной сети профессиональных контактов LinkedIn. Примерно в это же время была опубликована работа, демонстрирующая практические атаки на смарт-карты и системы генерации одноразовых паролей, позволяющие извлекать ключи шифрования, подделывать цифровую подпись и т. п. Одним из объектов атаки стало электронное удостоверение личности Эстонии (Estonian eID card), что особенно интересно с учетом проходящего в России масштабного проекта по внедрению универсальной электронной карты (УЭК).

Чем примечательны эти инциденты? Какой уроки можно из них извлечь?

вторник, 3 июля 2012 г.

среда, 27 июня 2012 г.

Кибервойна, Flame и прочие ужасы

РЕН ТВ - Военная тайна (2:20 и далее) о кибер-войне, Flame, атаках на SCADA.

Ваш покорный слуга в конце первого дня PHDays, что дает о себе знать :)

Ваш покорный слуга в конце первого дня PHDays, что дает о себе знать :)

воскресенье, 24 июня 2012 г.

PHDays CTF 2012 Legend

Positive Hack Days 2012 CTF Circuli vitae

Full text:

English: http://phdays.blogspot.com/2012/06/for-those-who-missed-phdays-ctf-2012.html#more

Russian: http://devteev.blogspot.com/2012/06/phdays-2012.html

PS. "There is no force no money and no power. To stop us now." (c) Laibach - http://www.youtube.com/watch?v=UgqjnzkYPnA

PPS. Here we are

Full text:

English: http://phdays.blogspot.com/2012/06/for-those-who-missed-phdays-ctf-2012.html#more

Russian: http://devteev.blogspot.com/2012/06/phdays-2012.html

PS. "There is no force no money and no power. To stop us now." (c) Laibach - http://www.youtube.com/watch?v=UgqjnzkYPnA

PPS. Here we are

среда, 20 июня 2012 г.

Брюс Шнайер: Вот почему новый рынок уязвимостей так опасен...

http://www.schneier.com/crypto-gram-1206.html#1

Целиком и полностью поддерживаю, о чем писал ранее: http://sgordey.blogspot.com/2012/03/blog-post_24.html

Именно поэтому на PHDays hack2own мы фактически платим за Responsible Disclosure (http://digit.ru/it/20120601/392236598.html). Понятно, что Positive Technologies не NSA, бюджеты не те... Но так хочется сделать мир немного безопасней.

Не удержался, перевел.

Целиком и полностью поддерживаю, о чем писал ранее: http://sgordey.blogspot.com/2012/03/blog-post_24.html

Именно поэтому на PHDays hack2own мы фактически платим за Responsible Disclosure (http://digit.ru/it/20120601/392236598.html). Понятно, что Positive Technologies не NSA, бюджеты не те... Но так хочется сделать мир немного безопасней.

Не удержался, перевел.

вторник, 19 июня 2012 г.

Презентации с PHDays

Долгожданные презентации с Positive Hack Days 2012 + видео демонстрации.

Презентации: http://www.slideshare.net/phdays/

Видео: http://www.youtube.com/user/PositiveTechnologies

Мой доклад (и видеозапись).

Презентации: http://www.slideshare.net/phdays/

Видео: http://www.youtube.com/user/PositiveTechnologies

Мой доклад (и видеозапись).

Рунет в осаде: взломан каждый десятый крупный сайт

Облегченный вариант статистики уязвимостей Web-приложений.

Ссылка: http://www.cnews.ru/reviews/index.shtml?2012/06/19/493446 и мультики по теме.

А devteev.blogspot.com не показывает свое лицо и взламывает корпорацию Potato. Вот так-то.

Ссылка: http://www.cnews.ru/reviews/index.shtml?2012/06/19/493446 и мультики по теме.

А devteev.blogspot.com не показывает свое лицо и взламывает корпорацию Potato. Вот так-то.

От ERP к SCADA. Туда и обратно. Две истории одного пентеста

В промышленных компаниях наиболее ценными ИТ-ресурсами

являются системы АСУ ТП/SCADA

и ERP-системы. Первые

управляют процессом производства, вторые контролируют продажи и позволяют

управлять бизнес-активностью. В последнее время наметилась тенденция с синергии

данных систем, поскольку интеграция АСУ ТП и ERP позволяет повысить оперативность управления и прозрачность

управления бизнесом. Однако с точки зрения безопасности наиболее ценные активы

всегда были и объектами, с которым связаны максимально риски. В ходе доклада,

на реальных примерах будут сценарии использования уязвимостей в системах АСУ ТП

и ERP, а также

возможные катастрофические последствия объединения этих двух подсистем, если в

рамках подобных проектов не учитываются требования безопасности.

PS. Все от начало до конца - выдумки. Совпадение с реальными системами - случайно.

PPS. Да, я люблю web-камеры. Ну что делать, если они везде?

PPPS. Ах, да. http://www.securitylab.ru/news/425974.php

пятница, 8 июня 2012 г.

PHP более "дырявый" чем ASP.NET?

Именно такое впечатление может сложиться при прочтении различных интерпретаций нашей статистики по уязвимостям web-приложений. На хабре даже разгорелась по этому поводу небольшая священная война.

На самом деле все не так. На самом деле вероятность найти уязвимость в приложении на PHP гораздо проще найти уязвимость при соблюдении следующих условияй:

— вы анализируете приложение российских компаний из топ 100

— в вашем поле зрения наиболее бизнес-критичные системы, доступные из Интернет (именно с ними связаны основные риски, именно их и заказывают)

— вы честно признаетесь, что не можете найти ВСЕ уязвимости. Поскольку ограничения методики, которая не дает гарантии, да и все мы люди-человеки.

К сожалению других чисел у нас нет. То, что делает WASC и Whitehat Security чуть менее адекватно, поскольку содержит либо смесь черного и белого ящика (WASC), либо только черный с ручной верификацией (Whitehat).

Из highlighs - на 10% всех сайтов мы встречали вредоносное ПО либо закладку под его установку. Т.е. кто-то там уже был.

Вот такие вот пироги. Подробнее:

Русский

English

На самом деле все не так. На самом деле вероятность найти уязвимость в приложении на PHP гораздо проще найти уязвимость при соблюдении следующих условияй:

— вы анализируете приложение российских компаний из топ 100

— в вашем поле зрения наиболее бизнес-критичные системы, доступные из Интернет (именно с ними связаны основные риски, именно их и заказывают)

— вы честно признаетесь, что не можете найти ВСЕ уязвимости. Поскольку ограничения методики, которая не дает гарантии, да и все мы люди-человеки.

К сожалению других чисел у нас нет. То, что делает WASC и Whitehat Security чуть менее адекватно, поскольку содержит либо смесь черного и белого ящика (WASC), либо только черный с ручной верификацией (Whitehat).

Из highlighs - на 10% всех сайтов мы встречали вредоносное ПО либо закладку под его установку. Т.е. кто-то там уже был.

Вот такие вот пироги. Подробнее:

Русский

English

Ярлыки:

cтатистика,

metrix,

positive technologies,

research,

web

четверг, 7 июня 2012 г.

Счастливый обладатель раритета с края Земли

Волею судеб стал счастливым обладателем флаера на dvCTF и трансляцию Positive Hack Days 2012 в рамках инициативы PHDays Everywhere. Конечно и то и другое успело закончится, но мне выпала почетная возможность вручить победителям призы от Positive Technologies, пообщаться с организаторами и участниками и прочитать лекцию.

Во Владивостоке меня встретили 12 градусов тумана, Сергей Култышев и Андрей Сахаров, благодаря энергии которых все и случилось. Исключая туман. Я был приятно удивлен, узнав, что в dvCTF приняло участие 12 команд (http://ctf.dvfu.ru/teams)! И победили в нем команда из МГУ. Не путать с МГУ!

Вручив позитивно-хакерские кепки и кофеуловители (основной груз подарков еще висел где-то в 7ми часовой временной яме между Москвой и Владивостоком) я с удовольствием пообщался с собравшимися в бизнес-инкубаторе ДВФУ студентами, аспирантами и преподавателями ВУЗов Владивостока.

Формально моя лекция называлась "Черные пятна анализа защищенности", но я позволил расширить тему и мы приятно пообщались о различных аспектах безопасности. От регулирования и практического использования методик анализа рисков до поиска 0day и оценки эффективности средств защиты. Надеюсь, что мой 4х часовой спич не сильно утомил присутствующих и они собрались в том же составе после перерыва по доброй воле :)

Бизнес-инкубатор ДВФУ. Уютно как Нейроне, но гораздо просторней

В ходе доклада позволил себе немного отступить от корпоративной PR-политики и продемонстрировать тогдаещенеопубликованную статистику уязвимостей Web-приложений Positive Technologies (http://habrahabr.ru/company/pt/blog/145329/) и несколько роликов с практическим использованием найденных нами 0-day в Siemens SIMATIC WinCC (http://www.siemens.com/corporate-technology/pool/de/forschungsfelder/siemens_security_advisory_ssa-223158.pdf) для захвата контроля над атомной станцией.

Жду фотографий и райтапов!

После лекции и обсуждения образовательной программы Positive Education я отправился погулять по городу. Владивосток сейчас масштабно строится и готовится принять саммит стран АТР. Об этом написано много, повторятся не буду. Но мосты на Русский и Чуркин - это что-то грандиозное.

Не смог удержаться, залез в знакомую с детства С-56 и под руководством командира ракетно-танковых пулеметов произвел залп из носовых торпедных аппаратов.

Командир ракетно-танковых пулеметов загружает торпеду в ТА

Отдельное спасибо Игорю Владимировичу Соппа, заместителю проректора ДВФУ по учебно-воспитательной работе и Корнюшину Павлу Николаевичу, заведующему кафедрой информационной безопасности ДВФУ за помощь в организации PHDays Everywhere, dvCTF и моего визита.

Полезные ссылки:

PS. Почему "с края Земли"? На верстовом столбе 9288 км - далеко-далеко, далёко...

Ярлыки:

выступления,

обучение,

phdays,

positive technologies

вторник, 5 июня 2012 г.

Мерси Шелли про наливные яблочки и киберпанк

...Все эти говорящие зеркала, яблочки на блюдечках и путеводные клубочки - это же веками отточенные интерфейсы для устройств будущего. И если бы разработчики интерфейсов внимательно читали сказки, им не надо было бы ничего переизобретать..

http://lexa.livejournal.com/47491.html

И немного в сторону - философское эссе Брюса Шнайера на CNews TV.

http://lexa.livejournal.com/47491.html

И немного в сторону - философское эссе Брюса Шнайера на CNews TV.

Вся правда о корпорации Potato

История чудесных путешествий во времени и противостояния корпорации Potato, команды боевых хакеров Potato Haters Devision и мутагенной флоры и фауны.

http://devteev.blogspot.com/2012/06/phdays-2012.html

http://devteev.blogspot.com/2012/06/phdays-2012.html

понедельник, 4 июня 2012 г.

Сюрпризы PHDays

Внезапно форум Positive Hack Days стал шкатулкой, полной сюрпризов. Причем не только для посетителей, докладчиков и участников PHDays, но и для нас - организаторов этого действа.

И так, сюрпризы PHDays.

И так, сюрпризы PHDays.

суббота, 2 июня 2012 г.

Video from PHDays & CTF Winners

Please find PHDays video at

http://digitaloctober.ru/event/positive_hack_days (ru)

http://digitaloctober.com/event/positive_hack_days (eng)

Congratulations

to PHDays CTF winners!

1 - LeetMore - 150 000 rub

2 - 0daysober – 100 000 rub

3 - int3pids

– 50 000 rub

Final scoreboard: http://ctftime.org/event/11/

воскресенье, 27 мая 2012 г.

Россия побеждает!

В одном ряду с эпической победой на чемпионате мира по хоккею стоят более чем достойные достижения наших парней на последних хакерских соревнованиях Capture the Flag (CTF).

Недавно объединенная команда LeetChiken заняла первое место на CodeGate в Корее. Сейчас команды MoreSmokedLeetChicken и SiBears заняли первое и второе место на HITB CTF в Амстердаме (http://conference.hitb.org/hitbsecconf2012ams/pagelist2/capture-the-flag-bank0verflow/).

1st MoreSmokedLeetChicken (RU)

2nd SiBears (RU)

3rd VUBAR1 (NL)

Ура, ура, ураааа!!!

PS. Вдвойне приятно, что в SiBears играли парни из Positive Technologies.

PPS. Жаль, что судя по составу участников на PHDays CTF у российских немного шансов на победу. Но, будем болеть за наших! В ближайшее время опубликуем информацию по online-трансляции.

Недавно объединенная команда LeetChiken заняла первое место на CodeGate в Корее. Сейчас команды MoreSmokedLeetChicken и SiBears заняли первое и второе место на HITB CTF в Амстердаме (http://conference.hitb.org/hitbsecconf2012ams/pagelist2/capture-the-flag-bank0verflow/).

1st MoreSmokedLeetChicken (RU)

2nd SiBears (RU)

3rd VUBAR1 (NL)

Ура, ура, ураааа!!!

PS. Вдвойне приятно, что в SiBears играли парни из Positive Technologies.

PPS. Жаль, что судя по составу участников на PHDays CTF у российских немного шансов на победу. Но, будем болеть за наших! В ближайшее время опубликуем информацию по online-трансляции.

четверг, 24 мая 2012 г.

Почему Пермские Хакеры круче Челябинских?

Все мы знаем про непобедимых Челябинских Хакеров. Они не дают покая голландским ученым, к их мнению прислушивается Президент и ведущие игроки рынка... Это те самые парни, которые организовали Smoked Chiken, в конце концов.

Но наконец-то у них появился достойный конкурент.

Пермский городской бизнес-инкубатор решил отобрать гордое знамя лидера хакерской сцены у соседей по региону и пригласил к себе в гости Брюса Шнаера, Solar Designer, Тревиса Гудспида, Александра Гостева и многих других известных личностей. Невероятным образом они уговорили Дмитрия Евтеева, организовывать для них HackQuest. Узнав об этом компании Poisitive Technologies, Лаборатория Касперского, Cisco и ICL начали готовять призы для победителей.

Теперь хакеры со всего Урала стремятся попасть в Пермь 30 и 31 мая. И их можно понять.

Есть ли возможность примкнуть к разношерстной толпе хакерской вольницы? Как влиться в хакерское сообщество Урала? Достаточно просто. Вся информация тут:

http://my.timepad.ru/events/33092-positive-hack-days-v-permi

Но что же делать хакерам из Владивостока, Киева, Москвы, Питера?

Ну или Калининграда, Екатеринбурга, Краснодара, Магнитогорска, Омска, Самары, Саратова, Таганрога и Хабаровска? Неужели они рискуют навсегда отстать от передовой мысли?

НЕТ!

PHDays Everywhere дает возможность каждому получит всю самую свежую и интересную информацию о компьютерной безопасности.

Ищи свой город, регистрируйся, приходи, участвуй, побеждай.

http://www.phdays.ru/registration/everywhere/spots/

Но наконец-то у них появился достойный конкурент.

Пермский городской бизнес-инкубатор решил отобрать гордое знамя лидера хакерской сцены у соседей по региону и пригласил к себе в гости Брюса Шнаера, Solar Designer, Тревиса Гудспида, Александра Гостева и многих других известных личностей. Невероятным образом они уговорили Дмитрия Евтеева, организовывать для них HackQuest. Узнав об этом компании Poisitive Technologies, Лаборатория Касперского, Cisco и ICL начали готовять призы для победителей.

Теперь хакеры со всего Урала стремятся попасть в Пермь 30 и 31 мая. И их можно понять.

Есть ли возможность примкнуть к разношерстной толпе хакерской вольницы? Как влиться в хакерское сообщество Урала? Достаточно просто. Вся информация тут:

http://my.timepad.ru/events/33092-positive-hack-days-v-permi

Но что же делать хакерам из Владивостока, Киева, Москвы, Питера?

Ну или Калининграда, Екатеринбурга, Краснодара, Магнитогорска, Омска, Самары, Саратова, Таганрога и Хабаровска? Неужели они рискуют навсегда отстать от передовой мысли?

НЕТ!

PHDays Everywhere дает возможность каждому получит всю самую свежую и интересную информацию о компьютерной безопасности.

Ищи свой город, регистрируйся, приходи, участвуй, побеждай.

http://www.phdays.ru/registration/everywhere/spots/

вторник, 22 мая 2012 г.

пятница, 18 мая 2012 г.

Дополнительная регистрация на PHDays

Специально для читателей моего блога :)

В понедельник 21 мая, в 12:00 (время Московское) будет открыта дополнительная регистрация на PHDays.

Регистрироваться тут:

http://www.phdays.ru/registration/

Количество мест ограничено.

В понедельник 21 мая, в 12:00 (время Московское) будет открыта дополнительная регистрация на PHDays.

Регистрироваться тут:

http://www.phdays.ru/registration/

Количество мест ограничено.

Владивосток - dvCTF 2012

Дальневосточный Федеральный Университет (ДВФУ, Владивосток) организовывют студенческие соревнования dvCTF 2012. Дальневосточные командные соревнования по информационной безопасности в формате task-based CTF. Собери команду! Выполни задания! Обойди соперников! Получи ценные призы!

Компания Positive Technologies присоединяется к призовому фонду конкурса. Ведь dvCTF проводится во время Positive Hack Days, в рамках инициативы PHDays Everywhere.

среда, 16 мая 2012 г.

PHDays Everywhere - с нами Питер и Москва!

Ура-ура!

Благодаря поддержке хакспейс Neuron и HackSpace Saint-Petersburg жители двух столиц, могут присоединится к PHDays в компаниизлоумышленников соратников.

Москва

http://neuronspace.timepad.ru/event/25951

Питер

http://hackspb.ru/positive-hack-days-st-petersburg-2012/

Другие города и страны:

http://phdays.ru/registration/everywhere/

Благодаря поддержке хакспейс Neuron и HackSpace Saint-Petersburg жители двух столиц, могут присоединится к PHDays в компании

Москва

http://neuronspace.timepad.ru/event/25951

Питер

http://hackspb.ru/positive-hack-days-st-petersburg-2012/

Другие города и страны:

http://phdays.ru/registration/everywhere/

Как Тунис боролся с Anonymous и что нас ждет в 2048?

К докладчикам PHDays добавилось еще несколько интересных людей.

Датук Мохд Нур Амин, председателем Международного многостороннего партнерства против киберугроз (IMPACT) расскажет об международном сотрудничестве в сфере кибербезопасности.

Алексей Андреев (ака Мерси Шелли), автор "Паутины" и "2048" поделится своим виденьем будущего киберпанка.

Хэйзем Эль Мир, долгое время отдавший построению CERT и CIRT на Среднем Востоке и в Африке расскажет как Тунис противостоял атакам Anonymous в ходе последних иницдентов (www.securitylab.ru/news/tags/Anonymous/).

Подробнее: http://www.phdays.ru/program/reports/

Датук Мохд Нур Амин, председателем Международного многостороннего партнерства против киберугроз (IMPACT) расскажет об международном сотрудничестве в сфере кибербезопасности.

Алексей Андреев (ака Мерси Шелли), автор "Паутины" и "2048" поделится своим виденьем будущего киберпанка.

Хэйзем Эль Мир, долгое время отдавший построению CERT и CIRT на Среднем Востоке и в Африке расскажет как Тунис противостоял атакам Anonymous в ходе последних иницдентов (www.securitylab.ru/news/tags/Anonymous/).

Подробнее: http://www.phdays.ru/program/reports/

понедельник, 14 мая 2012 г.

PHDays registration closed

PHDays onsite registration closed in 12:08. All the seats were filled in 8 minutes.

воскресенье, 13 мая 2012 г.

Хакеры против Форензики и регистрация на PHDays

У любого желающего есть возможно примерить на себя "черную" или "белую" шляпу в рамках конкурса "Хакеры против форензики" (http://phdays.ru/program/contests/).

"Хакеры" внедряют троян в образ операционной системы. Задача трояна — скрываться, защищаться и предоставлять «Хакеру» доступ к виртуальной машине через сеть Интернет любым способом. Данные образы будут размещены организаторами на своих ресурсах.

Задача «Криминалиста» — исследовать систему на наличие заложенного «Хакером» бэкдора и обеспечить его нейтрализацию.

Правила

• необходимо выявить и указать ключевые механизмы жизнеспособности трояна (автозагрузка, самозащита, сокрытие);

• необходимо исследовать и предоставить любые данные, касающиеся основного функционала работы трояна (каким образом происходит взаимодействие с хозяином, какие данные могут быть переданы и т.п.).

Критерий победителя среди «Криминалистов»:

• правильное решение по нейтрализации трояна;

• максимально подробное описание основного функционала работы трояна;

• при прочих равных — полнота предоставленного решения и оригинальность предложенного подхода.

Критерий победителя среди «Хакеров»:

• отсутствие правильного решения по нейтрализации трояна со стороны «Криминалистов»;

• при прочих равных — технологические инновации.

Текущий счет конкурса: http://phdays.com/forensics/

Текущая задача для криминалистов

Target (VmImage): http://downloads.phdays.com/forensic-1.zip

Task: to detect presence of the code in VMX root mode

Присоединяйтесь!

Взорви городишко!

Во всю идет битва за инвайты в конкурсе "Взорви городишко". На первом месте RDOT.ORG, на втором VOS.

Конкурс - классический HackQuest с элементами геолокации и изучения географии Москвы. Очень забавно, рекомендую.

Текущий счет тут: http://phdays.com/hq/

Регистрация тут: http://phdays.com/registration/

Как зарегистрироваться и ничего не взломать?

Сегодня, 14 мая в 12:00 (Москва) стартует открытая регистрация на PHDays. Количество мест ограниченно, желающих много. Поспешите.

Все будет тут: http://phdays.ru/registration/

вторник, 8 мая 2012 г.

Марат - молодец! Наш вклад в кибербезопасность Японии :)

PHDays CTF на Японском TV

Странно, почему то PHDays CTF записали в первый этап Defcon :)

http://translate.google.ru/translate?hl=ru&sl=ja&tl=ru&u=http%3A%2F%2Fwww3.nhk.or.jp%2Fnews%2Fweb_tokushu%2F0508_02.html

src = http://www3.nhk.or.jp/news/web_tokushu/0508_02.html

Странно, почему то PHDays CTF записали в первый этап Defcon :)

http://translate.google.ru/translate?hl=ru&sl=ja&tl=ru&u=http%3A%2F%2Fwww3.nhk.or.jp%2Fnews%2Fweb_tokushu%2F0508_02.html

src = http://www3.nhk.or.jp/news/web_tokushu/0508_02.html

понедельник, 7 мая 2012 г.

Who will speak @phdays?

Hurray!

We are (near to) finished Positive Hack Day program!

English

Reports - http://phdays.com/program/conference/

Hands-on Labs - http://phdays.com/program/workshops/

Fast Track - http://phdays.com/program/fasttrack/

Challenges - http://www.phdays.com/program/contests/

PHDays CTF -http://www.phdays.com/ctf/teams http://www.phdays.com/ctf/participants/

Русский

Секции - http://phdays.ru/program/sections/

Доклады - http://phdays.ru/program/reports/

Hands-on Labs - http://phdays.ru/program/master-classes/

Fast Track - http://phdays.ru/program/fasttrack/

Конкурсы - http://www.phdays.ru/program/contests/

PHDays CTF - http://www.phdays.ru/ctf/teams

Cool, hah?

We are (near to) finished Positive Hack Day program!

English

Reports - http://phdays.com/program/conference/

Hands-on Labs - http://phdays.com/program/workshops/

Fast Track - http://phdays.com/program/fasttrack/

Challenges - http://www.phdays.com/program/contests/

PHDays CTF -

Русский

Секции - http://phdays.ru/program/sections/

Доклады - http://phdays.ru/program/reports/

Hands-on Labs - http://phdays.ru/program/master-classes/

Fast Track - http://phdays.ru/program/fasttrack/

Конкурсы - http://www.phdays.ru/program/contests/

PHDays CTF - http://www.phdays.ru/ctf/teams

Cool, hah?

суббота, 5 мая 2012 г.

Positive Hack Days везде!

Не получается приехать на Positive Hack Days? Не смогли достать билет? В вашем городе наверняка есть место, где собираются хакеры!.. Если вы не обнаружили своего города в списке — создайте собственную интернет-площадку: это очень просто!

Вы и ваши друзья сможете:

- наблюдать по сети за событиями форума, которые будут транслироваться в формате HD на английском и русском языках;

- принимать участие в дискуссиях и задавать вопросы докладчикам в режиме онлайн;

- проявить свои хакерские способности в соревновании по взлому и защите информации (победители получат призы).

Что нужно для участия в PHDays Everywhere?

- Помещение, открытое для посетителей 30 и 31 мая 2012 года, по возможности — круглосуточно. Хакерский турнир продлится с 10 утра 30 мая до 5 вечера 31 мая (по московскому времени) — без перерыва на отдых.

- Интернет-канал с пропускной способностью не менее 1 Мбит/с для каждого из шести видеопотоков трансляции.

- Как минимум один проектор.

- Желательно обеспечить возможность подключения гостей мероприятия к Интернету, чтобы они могли общаться с другими гостями и принимать участие в соревновании.

- Приветствуется наличие видео-камер — чтобы ваше общение с теми, кто на площадке, было полноценным и взаимно приятным.

Со своей стороны мы гарантируем, что информация обо всех участвующих сторонах (названия, описания, логотипы, ссылки и контакты) будет опубликована на сайте PHDays.

Пишите по адресу: phd@phdays.com.

Уже на PHDays

Калининград (Россия)

Балтийский федеральный университет имени Иммануила Канта

Адрес: Калининград, ул. А. Невского, д. 14 Время работы: 30—31 мая, круглосуточно

Адрес: Калининград, ул. А. Невского, д. 14 Время работы: 30—31 мая, круглосуточноНа площадке будут организованы одна или две мультимедийных аудитории с доступом в Интернет, полностью оборудованные для проведения онлайн-конференций.

Регистрация: не требуется (посещение свободное) Контактное лицо:Александр Пузаков (alpuzakov@gmail.com), тел.: (+7 911) 864-67-43, skype: alpuzakov

Таганрог (Россия)

Таганрогский технологический институт Южного федерального университета

Адрес: Таганрог, Некрасовский пер., д. 44

Адрес: Таганрог, Некрасовский пер., д. 44Время работы: с 10:00 30 мая до окончания конференции

В университете будут организованы одна или две аудитории с доступом в интернет, оборудованные проектором и ЖК-телевизорами.

Регистрация: не требуется (посещение свободное). Участникам, которые не имеют отношения к ТТИ ЮФУ, необходимо заранее выслать Максиму Найденко письмо — для заказа пропусков. В письме нужно указать имя и сферу деятельности.

Контактное лицо: Максим Найденко (mak.naydenko@gmail.com)

Самара (Россия)

Самарский государственный экономический университет

Адрес: Самара, ул. Советской Армии, д. 141, аудитория 016 (Лаборатория комплексных систем защиты информации)

Адрес: Самара, ул. Советской Армии, д. 141, аудитория 016 (Лаборатория комплексных систем защиты информации)Время работы: 30—31 мая, c 10:00 до 17:00

В университете будут открыты две аудитории с проекторами, 20 компьютерами и точкой доступа Wi-Fi.

Регистрация: площадка открыта только для студентов Самарского государственного экономического университета

Киев (Украина)

Group DefCon-UA

Партнер трансляции — Физико-технический институт Национального технического университета Украины «КПИ»

Партнер трансляции — Физико-технический институт Национального технического университета Украины «КПИ»Адрес: Киев, пр. Победы, д. 37, Большая физическая аудитория 1 корп. Киевского политехнического института

Время работы: 30—31 мая 2012, c 10:00 до 17:00

В институте будет открыта аудитория на 200 человек, оборудованная проектором и точкой доступа Wi-Fi (802.11g, 54 Мбит/с).

Регистрация: не требуется (посещение свободное)

Контактное лицо: Николай Иванович Ильин (mykola.ilin@pti.kpi.ua)

Коллам (Индия)

Amrita University

Адрес: Amrita Vishwa Vidyapeetham, Clappana P.O., Kollam 690 525, Kerala, India

Адрес: Amrita Vishwa Vidyapeetham, Clappana P.O., Kollam 690 525, Kerala, IndiaВремя работы: 30—31 мая, круглосуточно

Для посетителей в университете будет открыта аудитория с проектором и точкой доступа Wi-Fi.

Регистрация: не требуется (посещение свободное)

Контактное лицо: Vipin Pavithran (vipinp@am.amrita.edu)

Тунис (Тунис)

National Institute of Applied Science and Technology (INSAT)

Партнер трансляции — Tunisian Information Security Professional Association

Партнер трансляции — Tunisian Information Security Professional AssociationАдрес: INSAT Centre Urbain Nord BP 676 — 1080 Tunis Cedex

Время работы: с 8:00 до 18:00

Для посетителей будет открыта аудитория на 800 мест с доступом в Интернет. Будет работать буфет.

Регистрация: для студентов института и приглашенных гостей посещение свободное. Студентам других вузов необходимо предварительно зарегистрироваться. Для этого нужно написать по одному из следующих адресов.

Контактная информация: Haythem El Mir (haythem.elmir@gmail.com); Aymen Frihka (aymen.frikha88@gmail.com); Mourad Ben Lakhoua (mourad.lakhoua@gmail.com)

Подписаться на:

Сообщения (Atom)