Недавно комментировал "план кибервойны против России" для журнала

NewsWeek.

Как водится, комментарии обрезали до неузнаваемости. Привожу полную версию.

Давайте рассмотрим основные цели и возможности США в рамках военных действий против России (рассматриваются только гражданские системы).

1. Разведка. Получение важной информации.

2. Разрушение. Нарушение работоспособности критичных систем.

3. Управление системами. Навязывание информации (например радио/телевиденье), перехват управления автоматизированными системами.

1. Разведка

С точки зрения глобальной разведки (т.е. отслеживания внешних коммуникаций) США не требуется создавать что-то новое. США и в настоящий момент:

1. Имеют доступ и контролируют (напрямую или через блок НАТО, Японию и пр.) большую часть внешних коммуникаций России использующих сети общего доступа.

2. Имеют доступ к содержимому «защищенных» систем передачи информации общего доступа (Skype, BlackBerry, сертификаты SSL/TLS и т.д.).

3. Контролируют многие сервисы и приложения, а также зарубежные хостинг-площадки, используемые для размещения служб и приложений российскими компаниями.

4. Имеют наработанные технологии по сбору и анализу данных из разнородных источников (Эшелон, Google и т.д.).

С точки зрения локальной разведки (т.е. отслеживание внутренних коммуникаций) США также не требуется создавать что-то новое. США и в настоящий момент:

1. Контролируют (напрямую или через союзников, например Израиль) большую часть программной продукции (включая и мобильные устройства) и имеют практически неограниченные возможности по добавлению специальных возможностей в ПО.

2. Имеют мощнейший исследовательский и даже промышленный потенциал в части обнаружения и использования недостатков в компьютерных системах, проведения практических атак (Core Security Technologies, Immunity Inc., eEye Digital Security, Fortify Software).

3. Контролирую большую часть рынка средств защиты, что может использоваться для разработки и сознательного игнорирования определенных видов атак.

4. Имеют обученный персонал (68th Network Warfare Squadron, 710th Information Operations Flight, Air Force Intelligence, Surveillance and Reconnaissance Agency и т.д.), проводят активную кадровую политику (BlackHat, Defcon)

Т.е. фактически – США сейчас может вести активную сетевую разведку (или если угодно – шпионаж) против любого государства.

2. Разрушение

Приведенных выше фактов вполне достаточно для проведения масштабных атак, направленных на блокирование коммуникаций и информационных систем.

Также следует учитывать тот факт, что США контролирует чувствительные части инфраструктуры Интернет (магистрали, DNS, маршрутизация) и имеет возможно практически моментально блокировать внешние коммуникации государство. В финансовом секторе блокирование коммуникаций с международными платежными системами фактически равносильно коллапсу.

Поскольку, в отличие от Китая, который сознательно проводит политику построения «Интернет в отдельно взятом государстве», многие системы и компании будут испытывать серьезные затруднения при нарушении связности Сети. В принципе Россия имеет техническую возможность «закуклить» Интернет в рамках своего сегмента, но остается открытым вопрос, насколько эффективно в этом случае будет функционировать сеть (т.е. предоставляемые посредством сети сервисы).

Временный эффект, даваемый атаками типа DDoS в принципе может быть использован в качестве отдельных акций, но в рамках военных действий он мало интересен. Только в отношении специализированных систем, которые зачастую не подключены к Интернет, и соответственно не подвержены данному виду атак.

Учитывая широкие наработки в области проведения атак, для блокирования внутригосударственных информационных систем могут использоваться атаки, направленные на захват управления с дальнейшим выводом систем из строя (удалением/изменение конфигураций, удаление ОС).

3. Управление системами

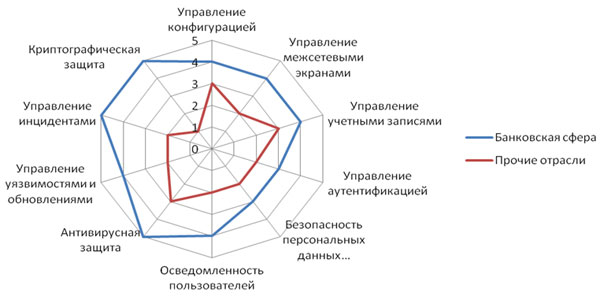

Если рассмотреть открытую статистику, например статистику полученную в ходе работ по анализу защищенности Positive Technologies (

http://www.securitylab.ru/analytics/397848.php), то видно, что задача получения доступа к критичным элементам гражданской сетевой инфраструктуры не требует специализированных инструментов и навыков.

Принимая во внимание что в рамках проводимой модернизации в промышленном, финансовых секторах и в секторе гос. Услуг широко внедряются информационные системы (системы АСУТП, электронные платежные системы, система электронного правительства) вероятность эффективности данного направления атак будет только увеличиваться по мере развития промышленного и экономического потенциала России.

РезюмеТаким образом, приведенный сценарий выглядит однобоким и несколько запоздавшим.

Приведенный сценарий «долгого развития и эволюции» атаки в принципе нереален, поскольку чем дольше развивается атака, тем выше вероятность обнаружения.

Сетевая война, это постоянные целенаправленные удары и отходы, поскольку структура атакуемого объекта постоянно меняется.