Именно такова вероятность обнаружения уязвимостей высокой степени риска в ходе наших работ. Даже самому страшно.

Отрелизили статистику безопасности Web-приложений за 2008 год.

Это уже третий релиз:

2008

2007

2006

В этом году в качестве исходных данных использовались результаты анализа 59 Web-приложений различными жестокими методами от fuzzing до dynamic source code analysis и более чем 10000 сайтов, расположенных на Хостинг-Центре РБК, которому мы (и MaxPatrol) помогаем оказывать услугу "Проверка Безопасности Сайта".

В первый раз в статистику вошли данные по обнаруженным последствиям "взлома", т.е. по тем сайтам, на которых MaxPatrol обнаружил вредоносный код, php-shell и т.п.

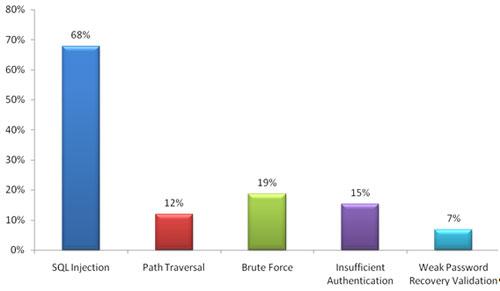

В этом году обнаружилась еще одна интересная аномалия. Это нереально большое количество SQLi (обнаружено в 68% всех сайтов при детальном анализе). Просто прорыв какой-то...

Вот такие жестокие цифры...

5 комментариев:

Может вы для анализа взяли не ту хостинговую площадку? Может на других ситуация лучше? Исследовали ли соответствие ваших результатов и средних данных хотя бы по Рунету?

Что значит "не та" площадка?

Т.е. по вашему мнению сушествует некоторая корреляция между выбором хостинг-площадки и отношением к безопасности сайта?

Возможно и есть между платным и бесплатным хостингом. Но заявления, что клиенты, например, Мастерхост более щепитильны в отношении безопасности чем РБК-хостинг, кажутся мне несколько надуманными.

Более того - статистика за 2006 - это чистый мастерхост, 2007 - мастерхост + РБК, а 2008 - чистый РБК. Особой разницы я не вижу.

Статистике "хотя бы по рунету" просто не откуда взяться, поскольку я не представляю себе проект по масштабному сканированию всего рунета :) Кто его разрешит и более того - проспонсирует :)

В любом случае - 10000 узлов представляется мне достаточно репрезентативной выборкой.

Есть мкждународная статистика http://webappsec.org/projects/statistics/. Но и там в категории Scan - лвиная доля наших данных за 2007 год.

Сергей,

расскажите, пожалуйста, по своему опыту, как факт взлома Web-сайта (пусть это будет просто deface), влияет на понимание руководства компаний того, что информационной безопасностью нужно заниматься?

Александр, сел писать ответ, и понял, что это минимум развернутая запись в блоге, а скорее даже статья. Постараюсь в ближайшее время собраться с мыслями и ответить.

to Александр Дорофеев:

один из последних крупных пентестов в этом году завершился компрометацией всей ИС. точкой доступа во внутреннюю ИС стало незащищенное web-приложение (проблемы парольной защиты + SQL Injection) см. последние слайды http://www.slideshare.net/devteev/web-2428231 Для руководства очень понятно и показательно, когда реализованы все возможные угрозы...

Отправить комментарий